Facebook, kullanıcıları Libya’da devam eden siyasi kriz hakkında bilgilendirdiği iddia edilen kötü niyetli bağlantılarla Uzaktan Erişim Truva Atlarını (RAT) yaydığı tespit edilen 30’dan fazla hesabı kapattı.

Siber Güvenlik satıcısı Check Point Research tarafından keşfedilen büyük çaplı kampanya ‘Tripoli Operasyonu’ olarak adlandırılan bu sayfaların, en az 2014’ten bu yana potansiyel olarak binlerce kurbanı etkileyebilecek kötü amaçlı bir dağıtım noktası olduğunu tespit etti.

Araştırmacılara göre, bazıları 100.000’den fazla takipçisi olan hesaplar, şüphesiz mağdurları ülkedeki en son hava saldırısı veya teröristlerin ele geçirilmesi hakkında bilgilendirmesi gereken linklere tıklayıp dosya indirmeleri, ancak bunun yerine [ed] kötü amaçlı yazılım içerdiğine inandırdı.”

Olay, şirketler kötü niyetli faaliyetleri uzak tutmak için çeşitli otomatik ve manuel sistemlere yatırım yaparken bile kötü amaçlı yazılım saldırılarını başlatmak için sosyal medya platformlarının nasıl kötüye kullanılabileceğini hatırlatıyor.

Kampanya neydi?

Araştırmacılar, ülkenin önde gelen bir Libya-Amerikan siyasi figürü olan Libya Ulusal Ordusu komutanı Khalifa Haftar’ın kimliğine bürünmüş bir Facebook sayfasını gördükten sonra kampanyayı incelemeye başladıklarını söyledi.

Nisan 2019’da 11.000’in üzerinde takipçisi ile oluşturulmuş olan Facebook sayfası, Libya’nın istihbarat birimlerinden sızma şeklinde gizlenmiş bağlantılar yayınladı.

Bu sızıntılar “Katar ya da Türkiye’yi Libya’ya karşı koyan ülkeler gibi açığa çıkaran belgeleri ya da Trablus’un başkentini bombalamaya çalışan yakalanan bir pilotun fotoğraflarını içeren” belgeleri içerdiği iddia edildi. Bazı URL’ler bile kullanıcıları vatandaşlara yönelik mobil uygulamalar indirmeye çağırdı. Libyalı silahlı kuvvetlere katılmak istiyor.

Ancak gerçekte, bu URL’ler, kötü niyetli komut dosyaları indirmeye ve saldırganın çeşitli saldırılar gerçekleştirmesi için cihazlara uzaktan erişim sağlayan Houdini, Remcos ve SpyNote gibi açık kaynaklı uzaktan yönetim araçlarının varyantları olan Android uygulamalarını kullanmaya çalıştı.

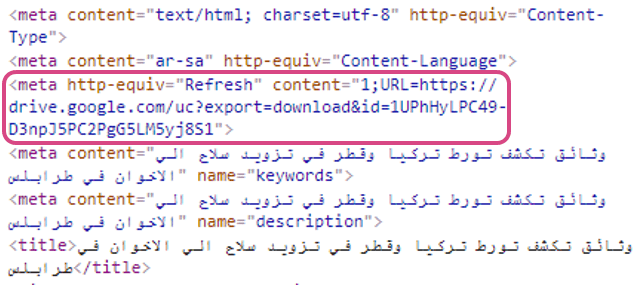

Gerçek amaçlarını gizlemeye yönelik başka bir girişimde, URL’ler bit.ly, goo.gl (şimdi geçersiz) ve TinyURL gibi URL kısaltma hizmetleri kullanılarak gizlendi. İkincisi, kötü niyetli komut dosyalarının kendileri Google Drive, Dropbox ve Box gibi bulut depolama hizmetlerinde depolandı.

Ancak saldırganın , Libya’nın en büyük mobil operatörlerinden biri olan Libyana dadahil olmak üzere meşru web sitelerinde kötü amaçlı dosyaları barındırmayı başardığı örnekleri de buldular.

Check Point araştırmacıları, “Saldırganın kullandığı araç kümesi gelişmiş veya etkileyici olmasa da, uyarlanmış içeriğin, meşru web sitelerinin ve çok sayıda takipçisi olan oldukça etkin sayfaların kullanılması, binlerce kurbanı etkileme olasılığını daha da kolaylaştırdı” dedi.

Facebook yazılarının “çok sayıda yanlış yazılmış kelime, eksik harf ve Arapça’da tekrarlanan yazım hatası” ile karıştırıldığı tespit edildi. Yazım hataları, içeriğin bir Arapça konuşmacı tarafından oluşturulduğunu onaylama konusunda önemli bir ipucuydu. çevrimiçi çeviri motorları tarafından.

Yanlış kelime öbeklerinin bazı kombinasyonlarının araştırılması, araştırmacıları, hepsinin aynı tehdit oyuncusu tarafından işletildiğini ispatlayan, aynı benzersiz hataları içeren bir Facebook sayfaları ağına yönlendirmiştir.

Saldırgan kim?

Orijinal Facebook sayfası tarafından paylaşılan kötü amaçlı komut dosyaları nihayetinde “drpc.duckdns [.] Org.” Alan adıyla aynı kontrol ve kontrol (C&C) sunucusunda izlendi.

Bir C&C sunucusu tipik olarak, kötü amaçlı yazılımın tehlikeye attığı sistemlere komut vermek ve bir hedef ağdan çalınan verileri almak için kullanılan bir siber suçlu tarafından kontrol edilen bir bilgisayardır.

Ayrıca, etki alanının daha önce 2017’de geri gönderilen kötü amaçlı dosyaları dağıtmak için C&C sunucusu olarak kullanılan “libya-10 [.] Com [.] Ly” web sitesiyle ilişkilendirilmiş olan bir IP adresine çözümlendiğini tespit ettiler.

Daha sonraki bir WHOIS etki alanı aramasıyla araştırmacılar, “Dexter Ly” takma adı altındaki birisinin “drpc1070@gmail.com” e-posta adresini kullanarak her iki alanı da kaydettiklerini belirledi.

Diğer ad, araştırmacıları daha önceki sayfalarda bulunan aynı yazım hatalarını tekrar ettiği bulunan başka bir Facebook hesabına yönlendirdi. Hesabın Facebook alışkanlıklarına dair daha yakından yapılan bir inceleme, saldırganın hükümet yetkililerine ait hassas bilgiler konusunda ellerini alabildiğini de ortaya koydu.

Darbe

Bağlantıları oluşturmak için URL kısaltma hizmetlerinin kullanılması, Check Point araştırmacılarının belirli bir bağlantının kaç kez tıklandığını ve hangi coğrafi konumdan olduğunu belirlemesini sağlamıştır.

Analiz, Facebook sayfalarının linklerin en yaygın kaynağı olduğunu ortaya koydu. Tıklamaların çoğu Libya’dan geldi. Ancak kampanyanın Avrupa, ABD ve Kanada’ya kadar ulaştığı da doğrulandı. Burada bir tıklamanın mutlaka başarılı bir enfeksiyon anlamına gelmediğini belirtmekte fayda var.

Facebook, Check Point araştırmacılarının bulgularını özel olarak bildirmesinin ardından kötü amaçlı yazılımları kampanyanın bir parçası olarak dağıtan sayfaları ve hesapları kapattı.

Ancak Libya’da Birleşmiş Milletler ve Haftar liderliğindeki Libya Ulusal Ordusu tarafından desteklenen seçilmiş hükümet arasındaki devam eden ihtilaf göz önüne alındığında, saldırganın kullanıcıları kötü niyetli URL’lere tıklamak için yemleme konusundaki siyasi gerilimleri kullanma kararı ciddi güvenlik endişeleri doğuruyor.

Ayrıca, sosyal mühendislik saldırılarının nasıl incelik kazandığını vurgulayarak , bu tür kimlik avı ve kötü amaçlı yazılım tehditlerinin yalnızca e-posta hizmetleriyle sınırlı olmadığını gösterir.

Araştırmacılar “Saldırgan, bir siyasi partiyi veya Libya’daki çelişkili tarafları onaylamamasına rağmen, eylemleri siyasi olaylarla motive olmuş görünüyor” dedi.

Olaylar zinciri, tehdit aktörünün Facebook’un erişiminden yararlandığını ve hedeflerinin ne tıklama veya indirme ihtimalinin farkında olduklarını ve böylece dosyaları basit ama etkili yöntemler kullanarak yaymalarını sağladığını göstermektedir.

Fotoğraf Kaynakları: https://research.checkpoint.com/operation-tripoli/

Yazı Kaynağı: TheNextWeb